Secure Boot

3 czerwca 2024 r. wprowadzamy do produkcji przełączniki LAN-RING z FW 70, który ma gwałtownie zwiększony poziom bezpieczeństwa. Oprogramowanie układowe zawiera wiele ulepszeń, w tym nowy program ładujący z zestawem narzędzi Secure Boot. Głównym celem narzędzia Secure Boot jest ochrona przed nieautoryzowanym lub złośliwym oprogramowaniem, takim jak rootkity i inne złośliwe oprogramowanie, które próbuje manipulować procesem rozruchu. Osiąga się to poprzez weryfikację podpisów cyfrowych kluczowych komponentów rozruchowych przed ich wykonaniem.

Obsługa bezpiecznego rozruchu

| Seria | Uwaga |

| LAN-RING - seria F | Obsługiwane we wszystkich przełącznikach wyprodukowanych od 1 czerwca 2024 r. |

| LAN-RING - seria G | Obsługiwane |

| IPLOG - seria G | W 5/2024 tylko wybrane modele | Wszystkie modele do końca 2024 r. |

Jak działa Secure Boot w przełącznikach LAN-RING od FW 70?

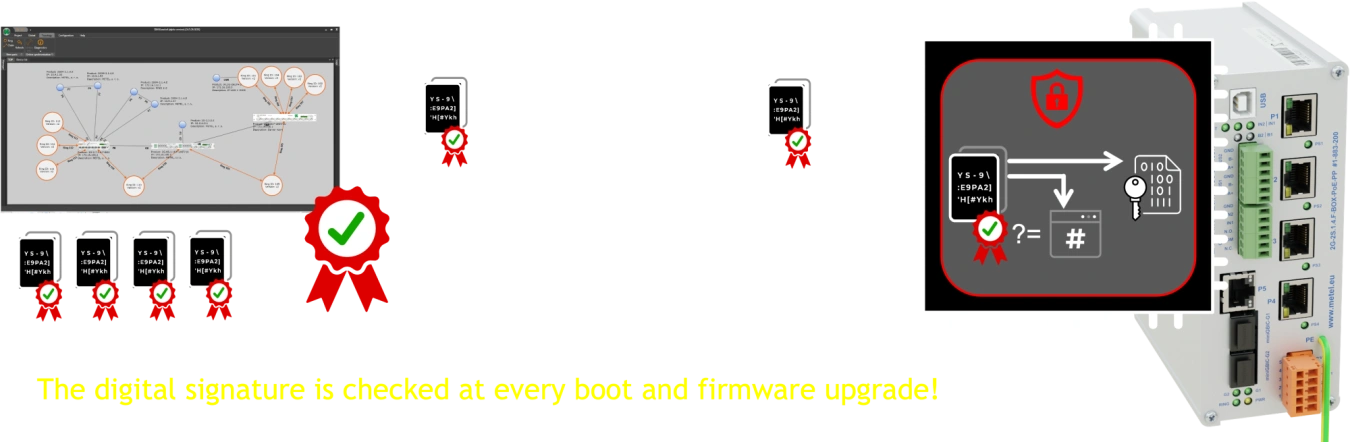

Wszystkie nowe obrazy oprogramowania sprzętowego, począwszy od wersji 70, są podpisane cyfrowo i zaszyfrowane.

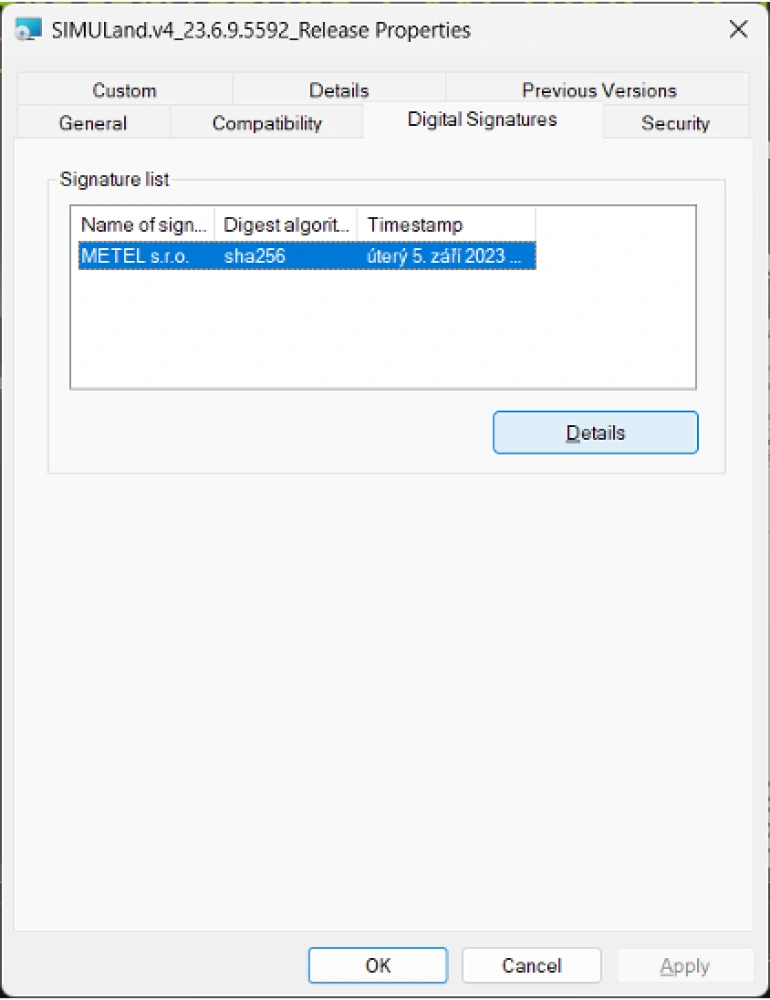

Aplikacja SIMULand jest również podpisana i zawiera najnowsze oprogramowanie sprzętowe.

Obraz oprogramowania sprzętowego jest przesyłany szyfrowanym kanałem.

Jeśli obraz oprogramowania sprzętowego zostanie odebrany przez urządzenie, zostanie on w pełni zweryfikowany. Weryfikacja ta składa się z trzech kroków:

Krok 1. Weryfikacja przed odszyfrowaniem.

Krok 2. Deszyfrowanie.

Krok 3. Weryfikacja po odszyfrowaniu.

Po weryfikacji obraz jest zapisywany w wewnętrznej pamięci FLASH.

Różnice między wersjami bootloadera

| ZAGROŻENIA | ZASTOSOWANE ŚRODKI | |

| FW70 |

||

| BOOTLOADER 4 | BOOTLOADER 5 | |

| Nieaktualna lub fałszywa wersja SIMULand | Aplikacja jest podpisana cyfrowo certyfikatem, który jest częścią CA. Aplikacja automatycznie sprawdza najnowszą wersję. |

|

| Modyfikacja oprogramowania sprzętowego w komputerze | Oprogramowanie sprzętowe jest szyfrowane i podpisane cyfrowo, co jest automatycznie sprawdzane przed aktualizacją FW. | |

| Ryzyko "Man in the middle" | Przesyłane oprogramowanie sprzętowe jest zaszyfrowane i podpisane cyfrowo. Jego autentyczność jest sprawdzana podczas procesu deszyfrowania po przesłaniu do urządzenia. |

|

| Wymiana zewnętrznej pamięci Flash | Oprogramowanie układowe jest zawsze sprawdzane przed zapisaniem w wewnętrznej pamięci flash. |

Oprogramowanie układowe jest zawsze sprawdzane przed zapisaniem w wewnętrznej pamięci flash. Za każdym razem, gdy urządzenie jest włączane/restartowane, sprawdzana jest jego zawartość, aby upewnić się, że część z użytym kodem nie została zmieniona. |

| Możliwość wykonania fałszywego kodu w CPU | - | Oprogramowanie układowe uruchamia się dopiero po sprawdzeniu podpisu elektronicznego RSA-4096. |

| Modyfikacja bootloadera | Zdemontowany bootloader urządzenia można jedynie usunąć. Wymaga to specjalnych narzędzi. Usunięcie bootloadera powoduje nieprawidłowe działanie urządzenia. |

Program ładujący jest podpisany cyfrowo (SHA512). Program rozruchowy zdemontowanego urządzenia można usunąć tylko. Wymaga to specjalnych narzędzi. Usunięcie programu ładującego powoduje nieprawidłowe działanie urządzenia. |