Secure Boot

Il 3 giugno 2024 metteremo in produzione gli switch LAN-RING con FW 70, che presenta un livello di sicurezza rapidamente aumentato. Il firmware include molti miglioramenti, tra cui un nuovo bootloader con una serie di strumenti Secure Boot. Lo scopo principale dello strumento Secure Boot è quello di difendersi da software non autorizzati o dannosi, come rootkit e altri malware, che tentano di manomettere il processo di avvio. Questo si ottiene verificando le firme digitali dei componenti di avvio cruciali prima di eseguirli.

Supporto Secure Boot

| Serie | Nota |

| LAN-RING - Serie F | Supportato in tutti gli switch prodotti dal 1° giugno 2024 |

| LAN-RING - Serie G | Supportato |

| IPLOG - Serie G | Nel 5/2024, solo modelli selezionati | Tutti i modelli fino alla fine del 2024 |

Come funziona il Secure Boot negli switch LAN-RING a partire dal FW 70

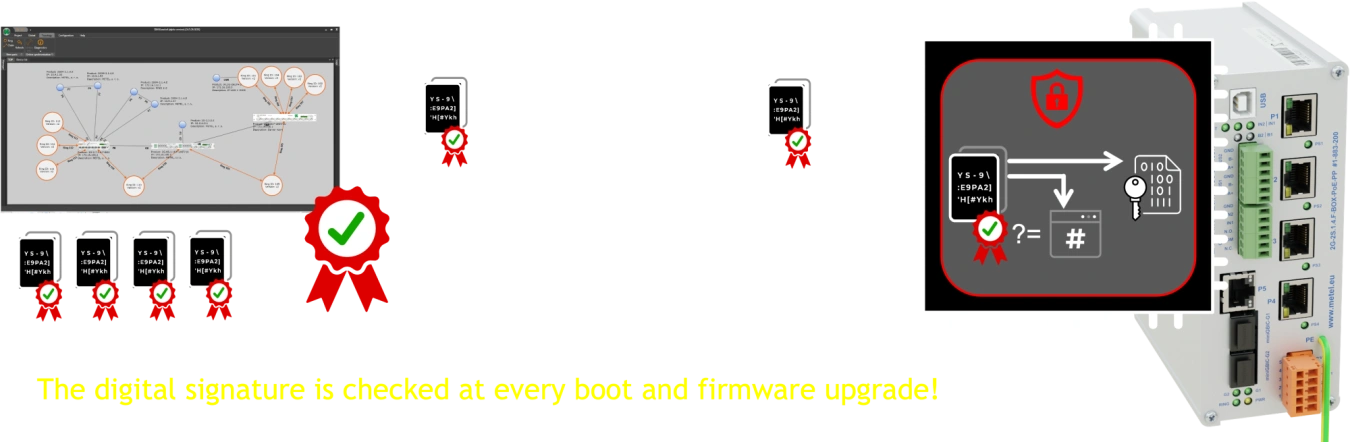

Tutte le nuove immagini del firmware, a partire dalla versione 70, sono firmate digitalmente e crittografate.

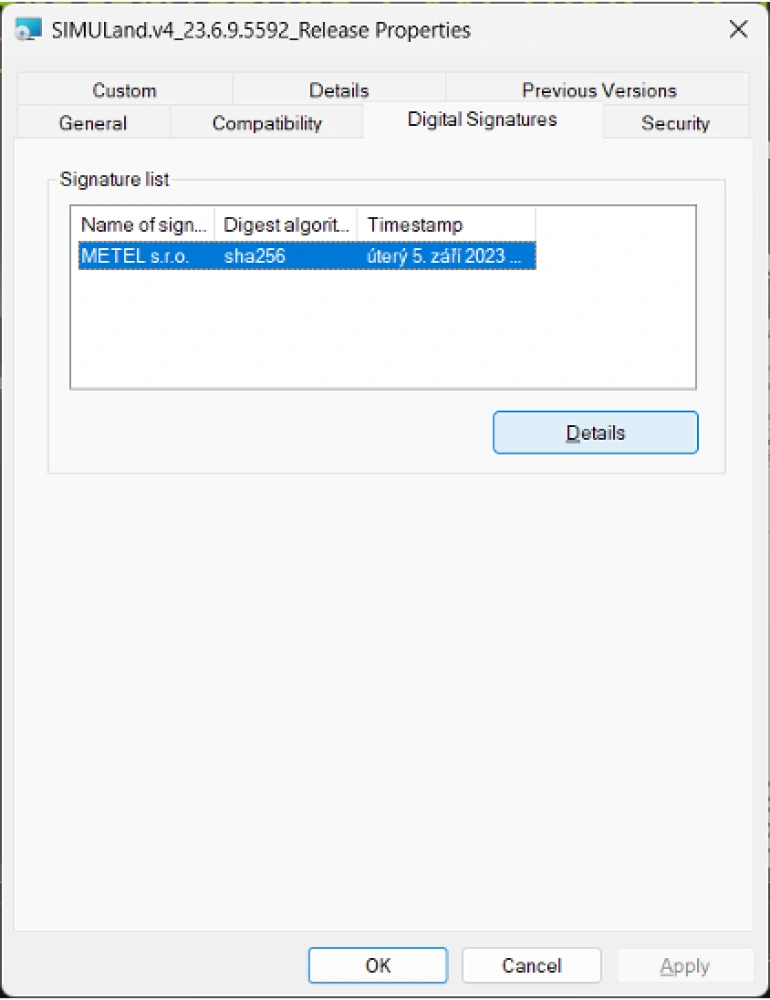

Anche l'applicazione SIMULand è firmata e contiene il firmware più recente.

L'immagine del firmware viene trasferita tramite un canale criptato.

Se l'immagine del firmware viene ricevuta dal dispositivo, viene convalidata completamente. La convalida consiste in tre fasi:

Fase 1. Verifica prima della decodifica.

Fase 2. Decodifica.

Fase 3. Verifica dopo la decifrazione.

Dopo la convalida, l'immagine viene memorizzata nella memoria FLASH interna.

Differenze tra le versioni del bootloader

| RISCHI | MISURE APPLICATE | |

| FW70 |

||

| BOOTLOADER 4 | BOOTLOADER 5 | |

| Versione obsoleta o falsa di SIMULand | L'applicazione è firmata digitalmente da un certificato che fa parte della CA. L'applicazione controlla automaticamente la versione più recente. |

|

| Modifica del firmware nel PC | Il firmware è criptato e firmato digitalmente, e viene controllato automaticamente prima dell'aggiornamento del FW. | |

| Rischio "Man in the middle | Il firmware trasferito è crittografato e firmato digitalmente. La sua autenticità viene verificata durante il processo di decodifica dopo la trasmissione al dispositivo. |

|

| Sostituzione della memoria flash esterna | Il firmware viene sempre controllato prima della scrittura sulla memoria flash interna. |

Il firmware viene sempre controllato prima di scrivere sulla memoria flash interna. Ad ogni accensione/riavvio del dispositivo, il contenuto viene controllato per verificare che la parte con il codice utilizzato non sia stata modificata. |

| Eseguibile il codice falso nella CPU | - | Il firmware si avvia solo dopo aver controllato la firma elettronica RSA-4096. |

| Modifica del bootloader | Il bootloader di un dispositivo disassemblato può essere solo cancellato. Richiede strumenti speciali. L'eliminazione del bootloader provoca il malfunzionamento del dispositivo. |

Il bootloader è firmato digitalmente (SHA512). Il bootloader di un dispositivo disassemblato può essere solo cancellato. Richiede strumenti speciali. L'eliminazione del bootloader provoca il malfunzionamento del dispositivo. |